Dans notre précédent article, Cyberattaques : comment les collectivités peuvent renforcer leur sécurité, nous avons exploré les mesures préventives que les collectivités peuvent adopter pour se protéger contre les cybermenaces. Cependant, malgré les meilleures pratiques de sécurité, il est crucial de savoir comment réagir efficacement lorsqu’une attaque survient.

Dans cette deuxième partie, nous détaillerons les premières actions à entreprendre immédiatement après une cyberattaque pour minimiser les dégâts et restaurer la sécurité. Nous aborderons des sujets essentiels tels que l’isolation des systèmes compromis, la notification des autorités compétentes, et la mise en œuvre de plans de reprise d’activité. En suivant ces étapes, les collectivités pourront mieux gérer les incidents de cybersécurité et renforcer leur résilience face à ces menaces.

Les menaces visant les collectivités territoriales

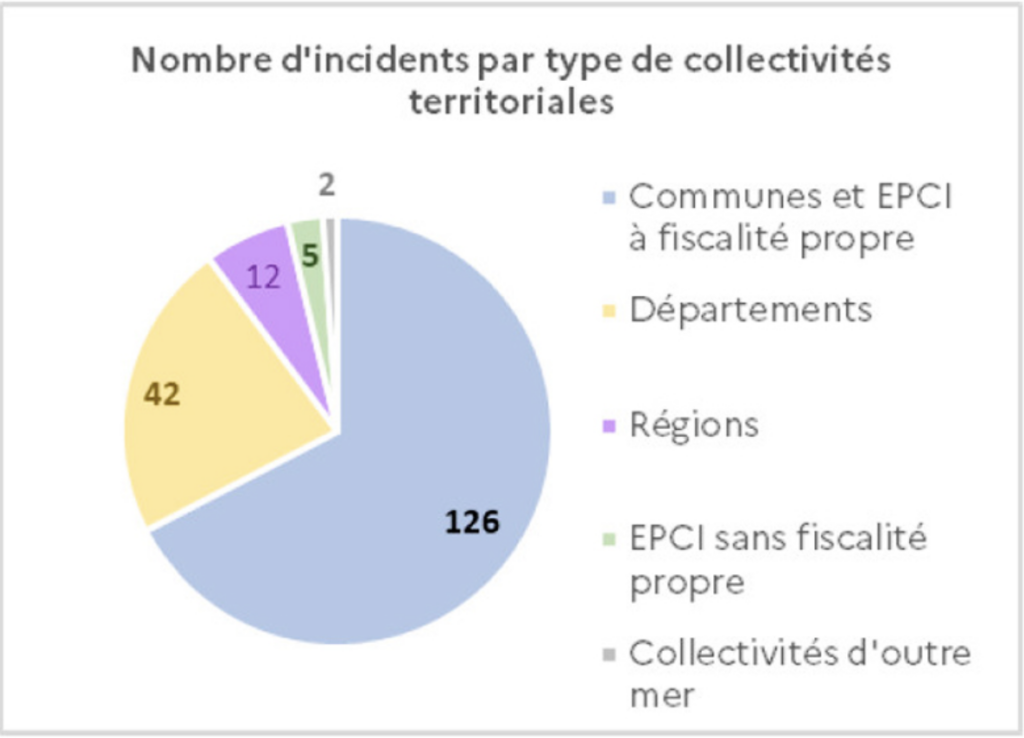

Ces chiffres montrent que les communes et les EPCI à fiscalité propre sont les plus touchés, soulignant la nécessité d’une vigilance accrue et de mesures de sécurité renforcées pour ces entités.

Vers une réaction efficace

Comment les collectivités peuvent-elles réagir rapidement et efficacement après une cyberattaque ? 💡 Pour aider les collectivités à minimiser les dégâts et restaurer la sécurité, il est crucial de suivre des étapes pratiques et éprouvées. Dans les sections suivantes, nous détaillerons les réflexes essentiels à adopter immédiatement après une attaque. En mettant en œuvre ces recommandations, les collectivités seront mieux préparées à gérer les incidents de cybersécurité, assurant ainsi la protection de leurs ressources numériques et la continuité de leurs services.

Réflexes à adopter après une cyberattaque

Pour minimiser les dégâts et restaurer la sécurité après une cyberattaque, il est crucial de réagir rapidement et efficacement. Voici quelques réflexes essentiels à adopter immédiatement après une attaque :

1. Identification et isolation

Détection de l’attaque : La première étape cruciale après une cyberattaque est de détecter l’incident. Les signes d’une cyberattaque peuvent varier, mais certains indicateurs courants incluent des comportements inhabituels du système, comme des ralentissements soudains, des messages d’erreur inhabituels, ou des tentatives de connexion suspectes. D’autres signes peuvent inclure des fichiers manquants ou modifiés, des alertes de sécurité provenant de logiciels antivirus ou de pare-feu, et des activités réseau anormales. Une surveillance continue et l’utilisation d’outils de détection d’intrusion peuvent aider à identifier rapidement ces signes.

Importance de l’isolation : Une fois l’attaque détectée, il est essentiel d’isoler les systèmes compromis pour empêcher la propagation de l’attaque. L’isolation permet de contenir l’attaque à une partie spécifique de l’infrastructure, limitant ainsi les dégâts potentiels et facilitant l’analyse des systèmes affectés. Cette étape est cruciale pour protéger les autres parties du réseau et pour préparer une réponse efficace.

Isolation des systèmes compromis : Voici les étapes à suivre pour isoler les systèmes affectés :

- Déconnecter les systèmes affectés : Débranchez immédiatement les systèmes compromis du réseau pour limiter la propagation de l’attaque. 🔌

- Désactiver les comptes compromis : Si des comptes utilisateurs ont été compromis, désactivez-les temporairement pour empêcher tout accès non autorisé. 🚫

- Bloquer les adresses IP suspectes : Utilisez les pare-feu pour bloquer les adresses IP suspectes identifiées lors de la détection de l’attaque. 🔒

- Isoler les segments de réseau : Si possible, segmentez le réseau pour contenir l’attaque à une partie spécifique de l’infrastructure. 🛡️

- Analyser les systèmes isolés : Effectuez une analyse approfondie des systèmes isolés pour comprendre l’étendue de l’attaque et identifier les vulnérabilités exploitées. 🔍

En suivant ces étapes, les collectivités peuvent limiter les dégâts causés par une cyberattaque et préparer le terrain pour une récupération efficace.

2. Notification des autorités compétentes

Qui contacter : En cas de cyberattaque, il est crucial de notifier rapidement les autorités compétentes pour obtenir de l’aide et se conformer aux obligations légales. En France, les principales autorités à contacter incluent :

- ANSSI (Agence nationale de la sécurité des systèmes d’information) : L’ANSSI est l’autorité nationale en matière de sécurité des systèmes d’information. Elle offre des conseils et une assistance pour gérer les incidents de cybersécurité.

- CNIL (Commission nationale de l’informatique et des libertés) : Si l’attaque implique une violation de données personnelles, il est obligatoire de notifier la CNIL dans les 72 heures suivant la découverte de l’incident.

- CERT-FR (Centre gouvernemental de veille, d’alerte et de réponse aux attaques informatiques) : Le CERT-FR fournit une assistance technique et des recommandations pour la gestion des incidents.

Informations à fournir : Pour que le rapport soit complet et utile, il est important de fournir les détails suivants :

- Description de l’incident : Nature de l’attaque, date et heure de la découverte, et les systèmes affectés.

- Impact de l’attaque : Étendue des dommages, données compromises, et services perturbés.

- Mesures prises : Actions immédiates entreprises pour contenir l’attaque et isoler les systèmes compromis.

- Informations techniques : Adresses IP suspectes, fichiers ou logiciels malveillants identifiés, et toute autre information technique pertinente.

- Coordonnées de contact : Informations de contact de la personne ou de l’équipe responsable de la gestion de l’incident.

En fournissant ces informations de manière claire et détaillée, les collectivités peuvent aider les autorités à comprendre l’incident et à fournir une assistance appropriée.

3. Évaluation des dégâts

Analyse des systèmes : Après une cyberattaque, la première étape pour évaluer l’étendue des dommages est d’analyser les systèmes affectés. Cela implique de vérifier tous les serveurs, postes de travail, et autres dispositifs pour identifier les composants compromis. Utilisez des outils de détection d’intrusion et des logiciels antivirus pour scanner les systèmes à la recherche de logiciels malveillants ou d’activités suspectes. Examinez les journaux de sécurité pour retracer les actions des attaquants et déterminer comment ils ont pénétré le réseau. Cette analyse permet de comprendre l’ampleur de l’attaque et de prendre des mesures pour empêcher de futures intrusions.

Identification des données compromises : Une fois les systèmes analysés, il est crucial de déterminer quelles données ont été affectées. Commencez par identifier les bases de données et les fichiers sensibles qui pourraient avoir été consultés ou exfiltrés. Utilisez des outils de surveillance des données pour détecter toute activité anormale, comme des transferts de fichiers inhabituels ou des accès non autorisés. Les méthodes courantes pour identifier les données compromises incluent l’analyse des journaux d’accès, la vérification des sauvegardes pour détecter des modifications non autorisées, et l’utilisation de logiciels spécialisés pour suivre les mouvements de données. En identifiant rapidement les données compromises, les collectivités peuvent prendre des mesures pour notifier les parties concernées et limiter les impacts de l’attaque.

4. Communication interne et externe

Informer les parties prenantes : Après une cyberattaque, il est essentiel de communiquer rapidement et efficacement avec toutes les parties prenantes. Pour les employés, organisez des réunions d’information pour expliquer la situation, les mesures prises et les attentes. Assurez-vous que les citoyens, clients et partenaires soient informés par des communications claires et transparentes, telles que des emails, des annonces sur votre site web ou des communiqués de presse. Il est crucial de rassurer toutes les parties prenantes en montrant que la situation est sous contrôle et que des mesures sont en place pour résoudre le problème et prévenir de futures attaques.

Gestion de la réputation : La gestion de la réputation est un aspect critique après une cyberattaque. Il est important de contrôler la narration en étant proactif dans la communication publique. Préparez des déclarations officielles pour les médias et utilisez les réseaux sociaux pour fournir des mises à jour régulières. Soyez honnête sur l’attaque et les mesures prises pour y remédier, tout en évitant de divulguer des détails sensibles qui pourraient compromettre la sécurité. Travailler avec des experts en communication de crise peut aider à minimiser les impacts négatifs sur la réputation de la collectivité.

5. Mise en oeuvre du Plan de Reprise d’Activité (PRA)

Restaurer les systèmes : Après une cyberattaque, la restauration des systèmes à partir de sauvegardes est une étape cruciale pour rétablir les opérations normales. Commencez par identifier les sauvegardes les plus récentes et les plus complètes disponibles. Assurez-vous que ces sauvegardes sont exemptes de toute contamination par des logiciels malveillants. Ensuite, procédez à la restauration des systèmes critiques en priorité, en suivant un ordre de rétablissement prédéfini pour minimiser les interruptions de service. Utilisez des outils de restauration fiables tels que TestDisk, Redo Rescue, et PhotoRec pour récupérer les données et les configurations système. Une fois les systèmes restaurés, effectuez des tests approfondis pour vérifier leur bon fonctionnement et leur intégrité avant de les remettre en ligne.

- TestDisk : Récupère des partitions perdues et rend les disques non amorçables à nouveau amorçables.

- Redo Rescue : Permet de restaurer des systèmes entiers en quelques minutes avec une interface simple.

- PhotoRec : Récupère des fichiers perdus, y compris des vidéos, documents et archives, même si le système de fichiers est endommagé.

En utilisant ces outils, les collectivités peuvent efficacement restaurer leurs systèmes après une cyberattaque et assurer la continuité des opérations.

6. Analyse Post-Incident

Leçons apprises : Après une cyberattaque, il est essentiel de réaliser une analyse post-incident pour tirer des leçons et améliorer les défenses. Cette analyse permet de comprendre comment l’attaque s’est produite, quelles vulnérabilités ont été exploitées et quelles mesures ont été efficaces ou non. En documentant ces informations, les collectivités peuvent identifier les points faibles de leur infrastructure de sécurité et développer des stratégies pour les renforcer.

Mise à jour des politiques de sécurité : Les leçons tirées de l’analyse post-incident doivent être intégrées dans les politiques de sécurité de la collectivité. Cela peut inclure la mise à jour des protocoles de sécurité, l’amélioration des contrôles d’accès, et la mise en place de nouvelles mesures de protection. Par exemple, si l’attaque a révélé des faiblesses dans la gestion des mots de passe, il peut être nécessaire de renforcer les politiques de mots de passe et d’introduire l’authentification à deux facteurs.

En intégrant ces leçons dans les politiques de sécurité, les collectivités peuvent non seulement se protéger contre des attaques similaires à l’avenir, mais aussi améliorer leur résilience globale face aux cybermenaces.

Synthèse et vigilance continue

Pour réagir efficacement après une cyberattaque, suivez les étapes clés : détecter, isoler, notifier, évaluer, communiquer, restaurer et analyser. La vigilance continue et la formation régulière des agents sont essentielles pour renforcer la sécurité et prévenir de futures attaques. En restant proactives, les collectivités peuvent protéger leurs ressources numériques et assurer la continuité de leurs services.